IoT 보안 동향과 기술

ⓒ 공개SW역량프라자 / 2016-12-21

IoT는 사람과 사물 및 사물 간을 연결하여 초연결 사회를 구축하고 사용자 중심의 지능형 서비스를 제공하기 위한 기술로서 ICT 분야의 새로운 성장 동력으로 각광받고 있다.

IoT는 홈 가전, 의료, 교통 등 다양한 산업 분야에 적용되고 있으며, 본격적인 시장 활성화의 기로에 들었다. 글로벌 시장 조사 기관인 가트너에 따르면 세계적으로 오는 2020년까지 인터넷에 연결되는 IoT 장비의 수는 약 260억개이고 그로 인해 창출되는 부가가치는 약 1조 9천억 달러에 달할 것으로 전망하고 있다.

그러나 이러한 성장에 따라 보안위협에 대한 우려 역시 커지고 있는 실정이며, IoT의 활용분야가 우리 실생활의 모든 사물에 직접 접목 되기 떄문에 기존 사이버 공간의 위험이 현실 세계로 전이 및 확대되고 있다.

따라서 이번 칼럼에서는 현재 IoT 보안 위협 요소는 어떠한 것들이 있고 그에 맞서기 위한 보안 동향 및 보안 기술을 살펴보기로 한다.

출처 : thinkstock

[목차]

- IOT 보안 위협

- 1.1. IOT 시대의 보안

- 1.2. IOT 보안 위협의 형태

- 1.3. IOT 보안 위협 사례

- IOT 보안 정책 동향

- IOT 공통 보안 가이드

- 3.1. 설계·개발 단계

- 3.2. 배포·설치·구성 단계

- 3.3. 운영·관리·폐기 단계

- IOT 보안 기술

- 4.1. 개요

- 4.2. 디바이스 및 게이트웨이 보안

- 4.2.1. 펌웨어 암호화

- 4.2.2. 보안 업데이트

- 4.2.3. 저장소 암호화

- 4.2.4. 프로세스 권한 제어

- 4.2.5. 상호 인증

- 4.2.6. 통신 데이터 암호화

- 4.3. 네트워크/서버 보안

- IoT 보안 위협

- 1.1. IoT 시대의 보안

- 1.2. IOT 보안 위협의 형태

- 제조사의 이익 및 지적재산권 침해

- 제조사가 심혈을 기울여 출시한 IoT 제품을 비용의 지불없이 복제, 유통함으로써 제조사의 매출에 악영향을 끼치며 제품/제조사의 이미지 하락 유발

- IoT 제품에 탑재된 펌웨어를 추출, 분석으로 제조사의 지적 재산권 침해

- 서비스 무단 이용에 따른 비용 증가

- IoT 제품의 위조를 통해 고객 대상 유상 서비스를 무단으로 사용함으로써, 제조사의 서비스 인프라 구축 및 운영 비용 증가

- 인명 사고 유발

- 고객과 상호 작용을 하거나 안전을 제공하는 IoT 제품의 경우, 오동작, 악의적 조작을 통해 고객에게 신체적/정신적 피해 유발

- 인명 사고 발생시 제조사의 대한 책임 문제 발생으로 이미지 하락 및 배/보상 비용 발생

- 프라이버시 침해

- IoT 제품의 통신을 도청하거나 악성 코드를 이용, IoT 제품이 수집한 민감한 정보를 몰래 탈취함으로써, 고객의 프라이버시 침해

- 개인정보 탈취사고 발생 시 제조사 책임에 따른 이미지 하락 및 배/보상 비용 발생

- 다른 공격의 경유지로 악용

- IoT 제품의 보안 취약점을 이용한 제어권 탈취, 악성 코드 삽입 등을 통한 DDoS 등 다른 공격의 경유지로 악용

- 대규모 공격 경유지 이용에 대한 제조사 책임문제로 분쟁 발생

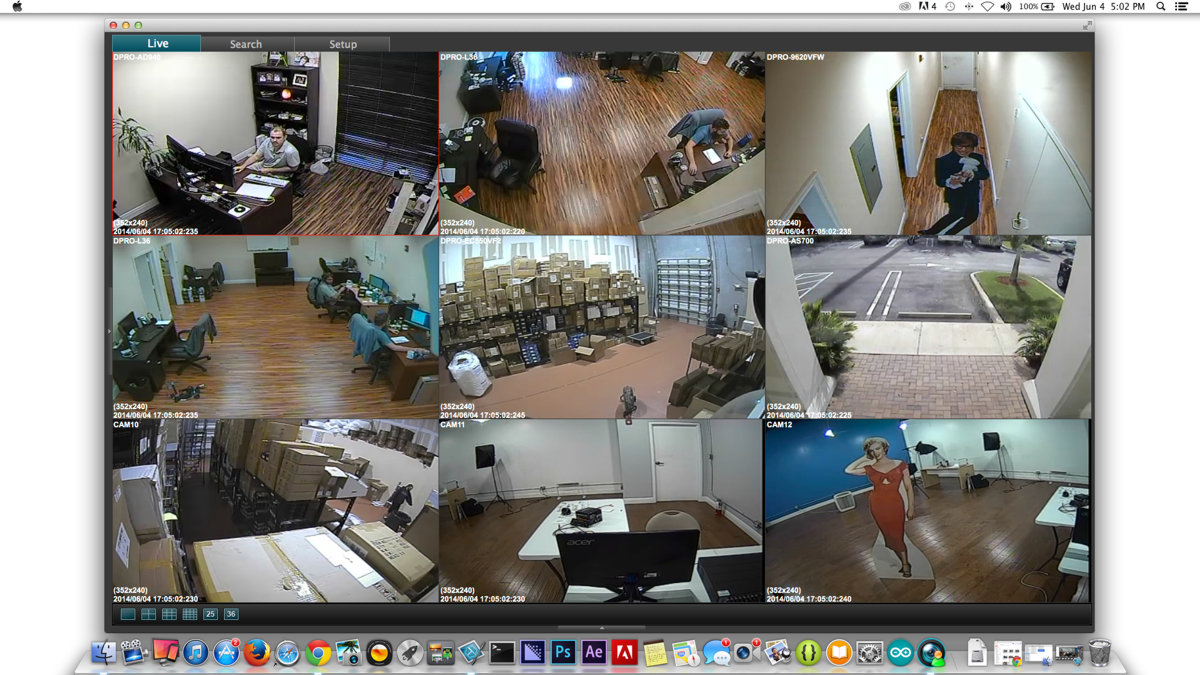

- 1.3. IOT 보안 위협 사례

- CCTV를 통한 사생활 침해

- 2016년 2월 전세계 약 7만 3000여개의 CCTV가 해킹되어 인세캠이라는 사이트에 실시간으로 방송되는 사건 발생. 인세캠은 직장, 학원, 헬스장, 음식점, 옷가게 등에 설치된 웹캠 영상을 해킹해 카메라 관리자나 촬영 대상자의 동의없이 인터넷 상에 실시간 공개하였다.

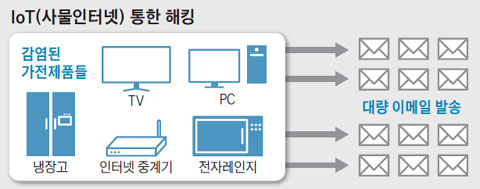

- 스마트 가전기기의 해킹 공격

- 미국 보안서비스업체 프루프포인트(http://www.proofpoint.com)에 따르면 2013년 12월 23일부터 2014년 1월 6일까지 하루에 3차례씩 10만건 단위로 악성 이메일 발송됐으며 공격 대상은 기업과 개인이었다. 그런데 이 사이버공격을 통해 발송된 악성 이메일 중 25%이상이 홈 네트워킹용 라우터, 인터넷에 연결된 멀티미디어센터, 스마트TV, 스마트 냉장고 등의 스마트 가전 제품이었다고 한다.

- TV와 냉장고 같은 가전제품이 대규모 스팸과 피싱 메일을 보낸 첫 사례로서 해커들이 인터넷에 연결된 가정의 스마트 제품들을 해킹하여 '좀비 가전'으로 만든 뒤 스팸 메일과 피싱 메일을 발송한 것이다.

- 스마트 자동차의 안전 위협

- 텐센트 산하 보안 연구소인 킨시큐리티랩(Keen Security Lab)이 테슬라모터스의 전기자동차인 모델 S를 해킹하는데 성공했다. 원격에서 도어 잠금을 해제하거나 선루프를 열고 비상등을 점등하거나 전동시트를 원격으로 조작했다. 심지어 주행 중 트렁크를 열고 차선을 변경하고 급제동을 거는 데 성공했다.

- 2015년 7월 피아트-크라이슬러는 미국에서 판매한 차량 140만대를 리콜했고 해킹 위험 노출로 자동차 업체가 리콜을 실시한 첫 사례로 꼽히고 있다.

- IoT 보안 정책 동향

- 최근 IoT 제품 및 서비스의 보안 문제에 대한 중요성이 급부상함에 따라 국내외 다수 국가기관 및 기업 얼라이언스에서 IoT 보안 가이드를 개발하고 있다.

- 2016년에는 일본 정보처리기구 IPA, 국제 이동통신사업자협회인 GSMA, 국제 웹보안표준 단체인 OWASP, 국제 클라우드 보안협의체인 CSA 등에서 IoT 기기의 보안 설계 및 개발, 안전한 서비스 운영 등을 위한 가이드를 발표하였다. 2016년에 발표된 국외 IoT 관련 보안가이드는 다음과 같다.

- GSMA : IoT Security Guidelines for Service Ecosystems, Endpoint Ecosystems, Network Operators (’16.2월)

- IPA : つながる世界の開発指針 (연결세계의 개발지침, ’16. 3월)

- IPA : IoT開発におけるセキュリティ設計の手引き (IoT 개발의 보안설계 가이드, ’16. 5월)

- OWASP : IoT Security Guidance (’16. 5월)

- CSA : Security Guidance for Early Adopters of the Internet of Things('15.4월)

- 보안가이드를 개발하는 기관 및 단체의 특성에 따라 보안 취약점, IoT 기기의 생명주기, IoT 서비스의 구성요소(단말, 네트워크, 서비스) 등 각기 서로 다른 관점으로 보안가이드를 제시하고 있으나 보안 요구사항에 있어서는 많은 부분이 유사하다고 할 수 있다. 또한 IoT 관련 보안가이드는 대부분 초기버전에 해당되며 산업, MCU/OS 등급, 기기의 활용처별 상세한 보안기준 및 운용가이드는 제시하지 못하고 있다.

- 국내의 경우 금년에 “IoT 공통보안 가이드”를 발표했으며 “산업별 가이드”를 거쳐 가장먼저 확산이 예상되는 홈, 자동차 분야의 인증제도 도입을 준비하고 있다.

- IoT 공통 보안 가이드

- 3.1. 설계·개발 단계

- 보안원칙 1. 정보보호와 프라이버시 강화를 고려한 IoT 제품·서비스 설계

- IoT 장치의 특성을 고려하여 보안 서비스의 경량화 구현

- IoT 서비스 운영 환경에 적합한 접근권한 관리 및 인증, 종단 간 통신 보안, 데이터 암호화 등의 방안 제공

- 소프트웨어 보안기술과 하드웨어 보안 기술의 적용 검토 및 안전성이 검증된 보안 기술활용

- IoT 제품 및 서비스에서 수집하는 민감 정보(개인정보 등) 보호를 위해 암호화, 비식별화, 접근관리 등의 방안 제공

- IoT 서비스 제공자는 수집하는 민감 정보의 이용목적 및 기간 등을 포함한 운영정책 가시화 및 사용자에 투명성 보장

- 보안원칙 2. 안전한 SW 및 HW 개발 기술 적용 및 검증

- 소스코드 구현단계부터 내재될 수 있는 보안 취약점을 사전에 예방하기 위해 시큐어 코딩 적용

- IoT 제품·서비스 개발에 사용된 다양한 S/W에 대해 보안 취약점 점검 수행 및 보안패치 방안 구현

- 펌웨어/코드 암호화, 실행코드 영역제어, 역공학 방지 기법 등 다양한 하드웨어 보안 기법 적용

- 3.2. 배포·설치·구성 단계

- 보안원칙 3. 안전한 초기 보안 설정 방안 제공

- IoT 제품 및 서비스 (재)설치 시 보안 프로토콜들에 기본으로 설정되는 파라미터값이 가장 안전한 설정이 될 수 있도록 “Secure by Default” 기본 원칙 준수

- 보안원칙 4. 안전한 설치를 위한 보안 프로토콜 준수 및 안전한 파라미터 설정

- 안전성을 보장하는 보안 프로토콜 적용 및 보안 서비스 제공 시 안전한 파라미터 설정

- 3.3. 운영·관리·폐기 단계

- 보안원칙 5. IoT 제품•서비스 취약점 패치 및 업데이트 지속 이행

- IoT 제품·서비스의 보안 취약점 발견 시, 이에 대한 분석 수행 및 보안패치 배포 등의 사후조치방안 마련

- IoT 제품·서비스에 대한 보안취약점 및 보호조치 사항은 홈페이지, SNS 등을 통해 사용자에게 공개

- 보안원칙 6. 안전 운영 • 관리를 위한 정보보호 및 프라이버시 관리체계 마련

- 최소한의 개인정보만 수집 • 활용될 수 있도록 개인정보보호정책 수립 및 특정 개인을 식별할 수 있는 정보의 생성 · 유통을 통제 할 수 있는 기술적·관리적 보호조치 포함

- 보안원칙 7. IoT 침해사고 대응체계 및 책임추적성 확보 방안 마련

- 다양한 유형의 IoT 장치, 유·무선 네트워크, 플랫폼 등에다양한 계층에서 발생 가능한 보안 침해사고에 대비하여 침입탐지 및 모니터링 수행

- 침해사고 발생 이후 원인분석 및 책임추적성 확보를 위해 로그기록의 주기적 저장·관리

- IoT 보안 기술

- 4.1. 개요

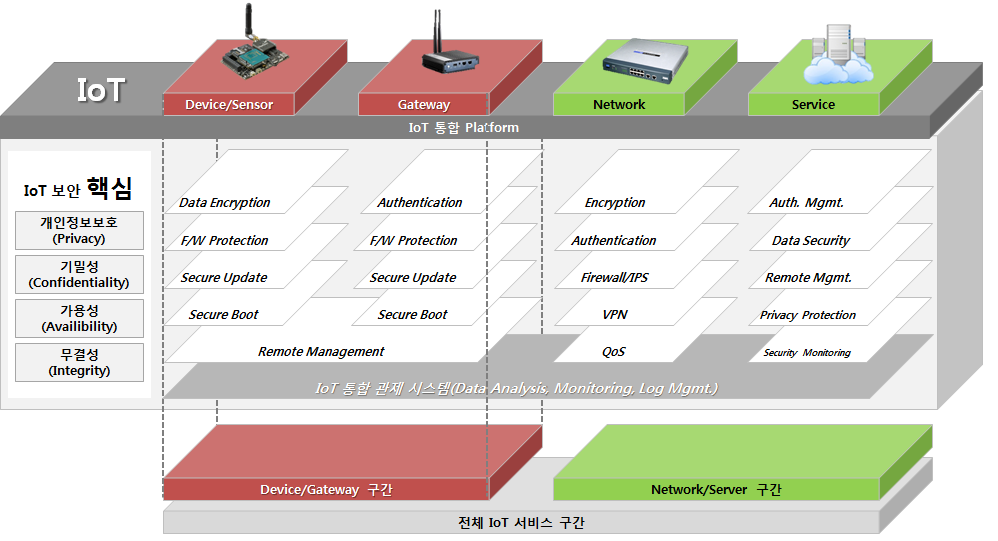

- IoT 제품은 기존의 단독으로 구동하는 제품과 달리, 제품을 관리하고 서비스를 제공하는 서버가 존재하며, 제품과 서버는 인터넷을 통하여 상호간 통신을 수행한다. 이를 감안하여 전체 IoT 서비스 구조를 제품(디바이스 및 게이트웨이), 네트워크, 서비스(서버)로 나누면 그림4와 같이 표현할 수 있으며, 각 구간의 특성에 맞는 보안 기술을 필요로 한다.

- TCP/IP N/W 및 서비스구간의 경우 정보보안에 대한 다양한 연구와 제품 출시가 진행중이므로 이번 기고에서는 상대적으로 보안이 취약한 IoT 디바이스 보안을 집중적으로 알아본다.

- 4.2. 디바이스 및 게이트웨이 보안

- IoT 제품은 용도와 기능에 따라 다양한 하드웨어 및 소프트웨어 사양을 가지고 있으며, 필요한보안 기능도 달라지게 된다. IoT 제품을 능력에 따라 나누고(주12) 필요한 보안 기능을 나열하면 그림5와 같이 표현할 수 있다.

- 상기 분류에 따르면, IoT 제품은 등급 0에서 등급 2까지의 분류에 해당할 것이다. 본 항목에서는 디바이스 및 게이트웨이에 적용할 수 있는 보안 기술 중, 제품을 보호하기 위한 기술인 펌웨어 암호화, 보안 업데이트, 저장소 암호화, 프로세스 권한 제어, 상호 인증, 통신 암호화에 대하여 설명한다.

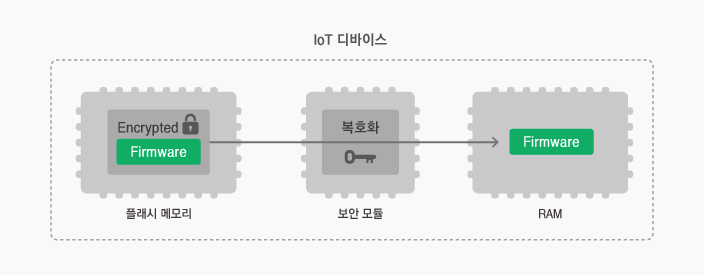

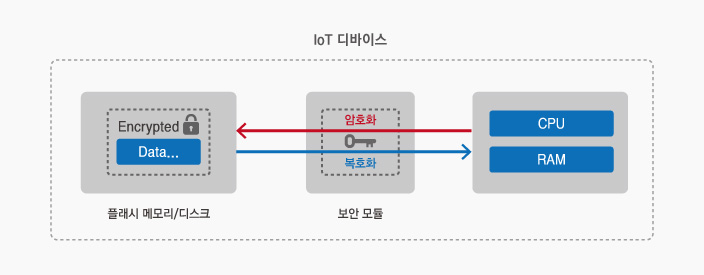

- 4.2.1. 펌웨어 암호화

- 펌웨어 암호화(Firmware Encryption)는 IoT 제품에 탑재되는 펌웨어를 암호화하고, 제품을 구동할 때 이를 복호화 함으로써, 제품에서 플래시 메모리나 디스크를 추출하여 펌웨어를 분석하는 행위를 차단하는 보안 기술이다.

- IoT 제품에 하드웨어 보안 모듈을 장착하거나 보안 기능을 제공하는 MCU를 사용하면, 각각의 IoT 제품마다 다른 암복호화 키를 갖도록 할 수 있으며, 이를 통하여 제품의 복제를 방지하는 효과도 얻을 수 있다.

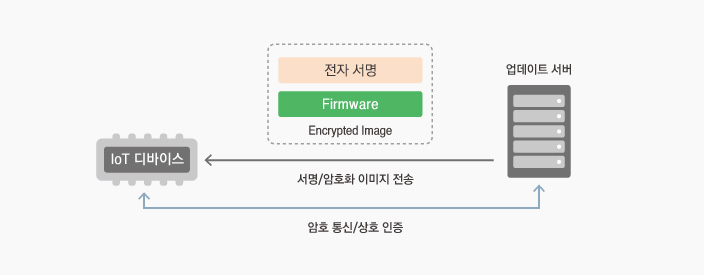

- 4.2.2. 보안 업데이트

- 소프트웨어에는 개발 당시에 찾아내지 못한 오류나 보안 취약점이 존재할 수 있으며, IoT 제품의 펌웨어도 예외는 아니다. IoT 제품에서 오류나 보안 취약점이 발견되면 제조사는 이를 해결하기 위한 펌웨어를 배포하게 되며, 배포되는 펌웨어는 중간에서 제3자가 가로채 변조하거나 위조할 수 없도록 보호 조치를 취해야 한다.

- 보안 업데이트(Secure Update)는 업데이트 펌웨어를 보호하기 위한 기술로, 업데이트 수행 시 업데이트 서버와 제품 간의 상호 인증을 수행하고, 암호 통신 및 업데이트 이미지 암호화를 통하여 업데이트 이미지를 탈취당하거나, 위변조된 업데이트 이미지가 제품에 설치되는 것을 방지하는 보안 기술이다.

- 4.2.3. 저장소 암호화

- IoT 제품이 내부적으로 저장하는 데이터에는 제품의 설정이나 사용자의 정보 등, 중요한 데이터가 포함되어 있을 수 있으며, 이를 분석하여 서비스에 접근하기 위한 중요 정보를 무단으로 취득하거나, 도난당한 제품에서 원 사용자의 중요한 정보를 취득하는 경우를 생각해 볼 수 있다.

- 저장소 암호화(Storage Encryption)는 플래시 메모리나 디스크에 데이터를 저장할 때 자동으로 데이터를 암호화함으로써 저장된 데이터의 안전을 보장하는 보안 기술이다.

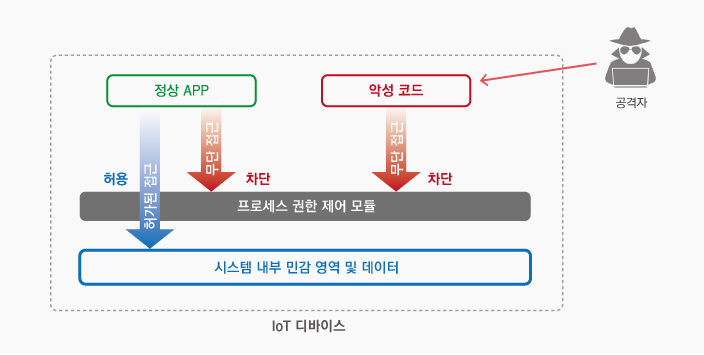

- 4.2.4. 프로세스 권한 제어

- IoT 제품의 펌웨어에 보안 취약점이 존재하는 경우, 이를 이용하여 제3자가 악성코드를 제품에 삽입하여 구동함으로써 제어 권한의 무단 획득, 중요 데이터 유출, DDoS와 같은 다른 공격의 경유지로 사용할 수 있다.

- 프로세스 권한 제어(Process Mandatory Access Control) 기능은 제품 내에서 구동되는 프로세스가 시스템 자원(메모리, 파일 등)에 접근하는 권한을 제어하는 기능으로, 중요한 자원에 접근 가능한 프로세스를 최소한으로 제어함으로써 악성 코드가 삽입되더라도 정상적으로 동작할 수 없도록 한다.

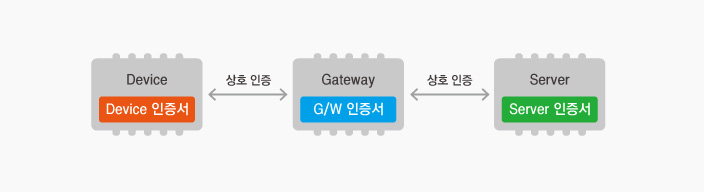

- 4.2.5. 상호 인증

- IoT 디바이스와 게이트웨이, 서비스를 제공하는 서버가 상호간 통신을 수행할 때, 악의적인 목적을 가진 제3자가 정상적인 IoT 제품 또는 서버인 것처럼 위장하여 중요 데이터를 탈취하거나 고의로 잘못된 데이터를 전송하여 통신을 수행하는 대상의 오동작을 유발하는 등의 공격이 발생할 수 있다.

- 상호 인증(Mutual Authentication)은 통신을 수행하는 상대방의 신원을 확인함으로써, IoT 제품과 서버를 제3자로부터 보호하는 보안 기술이다. 다음에 설명할 통신 데이터 암호화를 위하여 암호 키를 교환할 때도 잘못된 상대와 암호 통신 채널을 수립하는 것을 방지하기 위하여 상호 인증이 활용된다.

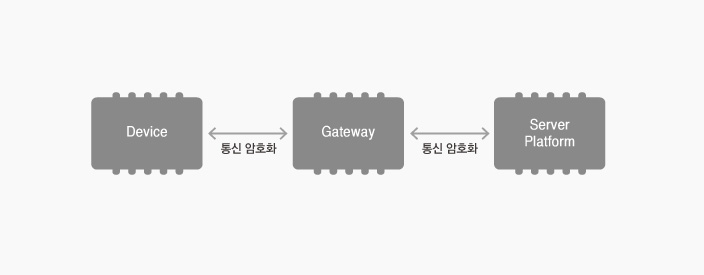

- 4.2.6. 통신 데이터 암호화

- IoT 디바이스와 게이트웨이, 서비스를 제공하는 서버가 상호간 통신을 수행할 때, 악의적인 목적을 가진 제3자가 통신 구간 중간에서 중요 데이터를 도청하거나, 통신 내용을 위변조하는 공격이 발생할 수 있다.

- 통신 데이터 암호화(Encrypted Data Transfer)는 통신을 수행하는 양자간에 키 교환(key exchange)을 통하여 수립한 세션 키(session key)를 가지고 데이터를 암호화하여 전송함으로써, 제3자로부터 통신 데이터를 보호하는 보안 기술이다.

- 4.3. 네트워크/서버 보안

- IoT 서비스는 기본적으로 기존의 인터넷 환경에서 운영되며, IoT 제품에서 수집된 데이터를 안전하게 서버로 전송하기 위한 네트워크 보안 기술과, 서버를 공격으로부터 보호하고 수집된 정보가 개인 정보를 침해하지 않도록 하는 서버 보안 기술의 적용이 필요하다.

- 이미 많은 종류의 네트워크 보안 기술 및 서버 보안 기술이 다양한 조직과 환경에 적합하게 적용되어 운영되고 있으며, 분량상 본 기고에서 다루기에 적합하지 않아 제외하도록 한다.

『아침 7시, 알람과 함께 자동개폐 블라인드를 뚫고 나오는 강렬한 빛에 눈을 뜬다. 침대에서 받은 체온, 잠옷에서 인지한 맥박, 혈관확장 수치를 기초로 오늘의 필요 운동량과 권장식단이 울려 퍼진다. 부랴부랴 샤워를 하고 검정 수트에 선물 받은 감색 넥타이를 했지만 거울이 이건 아니란다. 배색이 안 어울린 다나… 신발장 앞에선 우산을 가져 가라 하고 집을 나서니 홈 보안 게이트웨이가 가스/전등 스위치를 끄고 스마트카를 호출한다.』

우리의 생활패턴을 이해하는 사물들의 연결 이야기가 영화 속에서 튀어나와 현실화 되고 있다. 앞서기술한 예시는 필자가 2015년 초 기고한 문장의 일부인데 이미 상당 수 제품들은 이미 상용화 되었거나 펀딩 중에 있다. 사물인터넷(IoT), 만물인터넷(IoE), 초 연결 사회, 한계비용 제로사회, 파괴적 혁신 등 어렵고 생소한 단어들이 이미 귀에 익숙해지고 정부도 사물인터넷 로드맵을 발표하며 야심찬 국가 ICT 미래상을 밝히고 있다.

그러나 이번에도 역시 보안은 구호만 요란하지 개방성/연결성을 보장해 생태계를 지배하려는 플랫폼 공룡기업들의 전쟁터 한 귀퉁이에 몰려있는 형상이다. 필자가 속한 정보보안기업의 입장에선 누가 이기던 승자의 플랫폼을 활용한 보안 제품/서비스를 출시하는 것이 가장 경제적이고 현명한 선택일 수도 있지만, 도움닫기 없는 멀리뛰기가 역부족이듯 안전한 방어도구가 나오는 시기는 이미 많은 피해를 수반한 뒤일 것이다.

사실 IoT에 적용된 기술들은 아주 생소한 것들은 아니다. 네크워크 및 서버 보안은 이미 반복된 침해사고로 인해 보호대책에 관한 법/제도가 있으며 보안장비가 활발히 도입되고 있다. 하지만 사용자와 가장 밀접한 사물인터넷 기기(이하 “디바이스”라 칭한다)는 아직 보안대책에 관한 어떠한 제도도 도입되지 않았다. 이에 디바이스 보안 위협요소 및 이를 보완할 보안기술을 설명해 보고자 한다.

|

|

그림3 - IoT를 통한 해킹

미래창조과학부는 2016년 사물인터넷 보안 얼라이언스 제3차 정기회의에서 IoT 공통 보안가이드 발표를 통해 IoT 제품 및 서비스의 설계 개발 단계, 배포·설치·구성 단계, 운영·관리·폐기 단계별로 15가지 세부 공통 보안 요구사항을 제시하였다.

그림4 – IoT 서비스 구간 분류

그림5 – IoT 디바이스 등급 분류 및 등급별 적용 보안 기술

그림6 – 펌웨어 암호화

그림7 – 보안 업데이트

그림8 – 저장소 암호화

그림9 – 프로세스 권한 제어

그림10 – 상호 인증

그림11 – 통신 데이터 암호화

맺음말

본격적인 IoT 시대가 열리고 있다. 스마트 홈의 경우 얼리어뎁터만 이용하던 시대를 지나 2017년에는 100만 이상의 실 사용자가 비용을 지불하고 IoT기기를 구매 할 것으로 예상된다. 초 연결사회가 도래하고 있지만 기기간의 연결은 악의적 공격자에게 시장을 확대 해 주는 절호의 기회이기도 하다. 따라서 공개SW포럼을 이용하는 개발자/솔루션 제조사의 입장에서 보안은 전문회사의 전유물에서 H/W 및 Embedded 개발관계자를 포함한 IoT산업 생태계 전반을 아우르는 필수 학습사항으로 자리잡게 될 것이다.

“IoT” 용어의 창시자인 케빈 에쉬튼은 “IoT는 기술의 진보처럼 보이지만 결국 인간의 삶을 풍요롭게 하고 살찌우는 도구가 되야 한다”라고 말했다. 그의 말처럼 보안도 적용하면 불편한 기술이 아니라 이용자에게 편안하고 든든한 느낌을 제공해야 한다. 화려한 상상을 하고 나면 평소보다 어깨가 무겁다.

/필/자/소/개/

장우진 | SK인포섹 R&D센터 IoT 개발팀장 / wjjang@sk.com

- 얼굴 뽀얄 때 프라모델과 apple2에 미쳐있었고 팔팔할땐 코딩도 잘했으나 강산이 두번 변한 요즈음에는 입코딩을 주로하며 연구/개발팀을 리딩하고 있음. 모두가 행복한 세상을 꿈꾸고 있으나 결과는 요원함.

- SK인포섹 R&D센터에서 보안 신기술 연구 및 IoT / Mobile / DPI 보안 제품개발 담당

|

공개SW역량프라자에 의해 작성된 이 저작물은 크리에이티브 커먼즈 저작자표시-변경금지 4.0 국제 라이선스에 따라 이용할 수 있습니다. |

| 번호 | 제목 | 작성자 | 조회수 | 작성 |

|---|---|---|---|---|

| 공지 | [2024년] 오픈소스SW 라이선스 가이드 개정판 발간 file | support | 12554 | 2024-01-03 |

| 공지 | [2024년] 기업 오픈소스SW 거버넌스 가이드 개정판 발간 file | support | 10071 | 2024-01-03 |

| 공지 | [2024년] 공공 오픈소스SW 거버넌스 가이드 개정판 발간 file | support | 9965 | 2024-01-03 |

| 공지 | 공개 소프트웨어 연구개발(R&D) 실무 가이드라인 배포 file | support | 22461 | 2022-07-28 |

| 공지 | 공개소프트웨어 연구개발 수행 가이드라인 file | OSS | 20809 | 2018-04-26 |

| 248 | [1월 공개SW 월간브리핑] CES 2017 공개SW 전략과 기술 외 | OSS | 2040 | 2017-02-06 |

| 247 | IoT 보안 동향과 기술 | OSS | 4374 | 2016-12-21 |

| 246 | 다양한 요구 조건에 딱 맞는 오픈소스 보안 솔루션 활용 가이드 | OSS | 3888 | 2016-12-16 |

| 245 | [논문] 경제학이 오픈소스 소프트웨어에 대해 알고 있는 것 | OSS | 2377 | 2016-12-09 |

| 244 | 워드 파일을 PDF로 변환하기 1 | OSS | 9696 | 2016-12-06 |

| 243 | 오픈소스 SW의 글로벌 동향과 우리 기업의 해외 진출 방안 | OSS | 1956 | 2016-11-28 |

| 242 | 컴퓨터의 발달과 사물인터넷의 등장 | OSS | 4146 | 2016-07-12 |

| 241 | 오픈소스 소프트웨어 관점 기반 SDI 발전 고찰 | OSS | 1991 | 2016-07-05 |

| 240 | [2015년 12월 기준] 임베디드분야 공개SW 솔루션 리스트 file | OSS | 1682 | 2016-04-07 |

| 239 | [2015년 12월 기준] SW 품질검증분야 공개SW 솔루션 리스트 file | OSS | 1643 | 2016-04-07 |

0개 댓글